Advertisement

Việc bị Ransomware tấn công có thể gây ra hậu quả khó lường, thậm chí có thể thiệt hại nặng nề đến tài chính và khiến hệ thống sụp đổ.

Ransomware là gì?

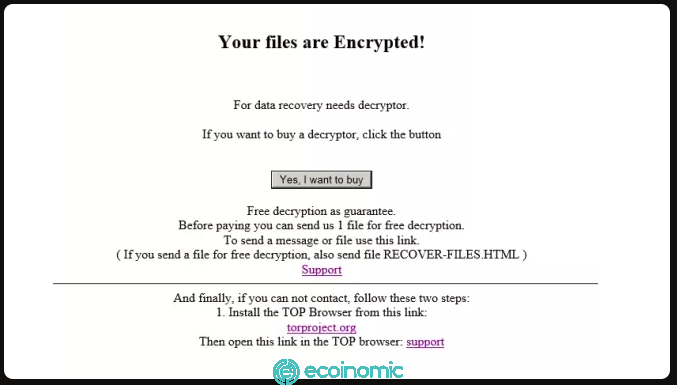

Ransomware hay còn gọi là phần mềm tống tiền, đây là một dạng mã độc ác tính (Malware) được điều khiển bởi tin tặc. Sau khi lây nhiễm vào máy tính, nó ngăn chặn người dùng truy cập và sử dụng hệ thống máy tính hoặc các file tài liệu của họ. Hầu hết các phần mềm Ransomware đều chiếm quyền và mã hóa toàn bộ thông tin của nạn nhân mà nó tìm được (Cryptolocker) hoặc ẩn đi các gói dữ liệu C&C trên máy tính (CTB Locker) Các loại phần mềm độc hại này thường bị phát hiện trên hệ điều hành Windows.

Ransomware đã được Bộ Tư pháp Hoa Kỳ xem xét là một mô hình mới của tội phạm mạng. Nó có khả năng gây ra các tác động trên quy mô toàn cầu và gây ra tác động rất lớn có thể làm gián đoạn hoạt động kinh doanh và dẫn đến mất dữ liệu.

Mục tiêu cuối cùng là tống tiền chuộc giải mã, thường được yêu cầu bằng các loại tiền kỹ thuật số khó theo dõi như Bitcoin hoặc một số đồng khác với giá trị từ vài đến hàng triệu Đô la. Tuy nhiên các nạn nhân phải chấp nhận rằng, dù có trả tiền cho hacker thì cũng không thể lấy lại 100% dữ liệu.

Những tổ chức có mức độ bảo mật kém, những tổ chức có khả năng chi trả cao và nhanh hay những tổ chức, công ty có dữ liệu nhạy cảm thường là mục tiêu của phần mềm tống tiền.

Các vụ tấn công Ransomware nổi tiếng

WannaCry

Năm 2017, mã độc WannaCry đã xâm nhập và tấn công hơn 250.000 máy tính trên toàn thế giới, ước tính tổng thiệt hại lên tới hàng tỷ đô la. Lợi dụng lỗ hổng của Microsoft Windows, mã độc này đã xâm nhập vào giao thức SMB và tự động lan rộng ra các máy tính khác trong cùng mạng lưới.

GandCrab

Là một Mã độc tống tiền được phát tán qua các quảng cáo trực tuyến. Khi người dùng ấn vào xem quảng cáo đó, họ sẽ được chuyển hướng tới trang đích chứa mã độc. Để giải mã GandCrab, người dùng phải trả tiền chuộc bằng tiền điện tử Bitcoin hoặc Dash thông qua cách cài đặt trình duyệt Tor trên máy tính.

Một số vụ tấn công Ransomware khác

Một vài vụ tấn công khá nổi tiếng như CryptoWall, Reveton, Fusob, CryptoLocker….

Lịch sử hình thành và phát triển của Ransomware

Ransomware được phát hiện lần đầu tiên vào khoảng năm 2005 – 2006 tại Nga. Những bản báo cáo đầu tiên của TrendMicro vào năm 2006, với biến thể TROJ_CRYZIP.A, một dạng Trojan sau khi xâm nhập vào máy tính của người dùng, sẽ lập tức mã hóa, nén các file hệ thống bằng mật khẩu, đồng thời tạo ra các file *.txt với nội dung yêu cầu nạn nhân trả phí 300$ để lấy lại dữ liệu cá nhân. Sau đó, nó tấn công tiếp đến các file văn bản và hệ thống như *.DOC, *.XL, *.DLL, *.EXE…

Năm 2011, một dạng khác của Ransomware là SMS Ransomware đã được phát hiện với cách thức hoạt động khác biệt hơn. Đó là người dùng phải gửi tin nhắn hoặc gọi điện thoại đến số điện thoại của hacker, cho đến khi thực hiện xong thủ tục chuyển tiền cho hacker. Biến thể lần này được phát hiện dưới tên gọi TROJ_RANSOM.QOWA, nó sẽ liên tục hiển thị thông báo giả mạo trên màn hình máy tính.

Sau đó, các Ransomware dần dần lan rộng ra khỏi Nga, trước tiên là khu vực Châu Âu. Đến đầu năm 2012, TrendMicro đã ghi nhận được rất nhiều vụ tấn công xảy ra khắp Châu Âu (thậm chí có cả ở Mỹ, Canada). Sau đó, một biến thể khác đã từng lây lan rất mạnh ở 2 khu vực chính là Pháp và Nhật, cùng với cách thức hoạt động của Ransomware nguyên bản.

Đến năm 2012, Reventon đã phát triển thêm hình thức, thủ đoạn mới. Đó là chúng dùng các đoạn ghi âm bằng giọng của người địa phương để truyền thông tin tống tiền đến nạn nhân thay vì cách thức thông báo cũ.

Sự xuất hiện của Ransomware gây ra ảnh hưởng nặng nề đến hệ thống cá nhân cũng như mạng lưới doanh nghiệp.

Cơ chế của một cuộc tấn công Ransomware

Ransomware thường lây lan qua các thư rác hoặc email lừa đảo. Chúng cũng có thể thông qua các trang web hoặc tải xuống theo ổ đĩa, và mục tiêu cuối cùng là xâm nhập vào mạng. Có thể tóm gọn cơ chế của một cuộc tấn công qua các giai đoạn sau:

- Giai đoạn lây nhiễm: Sau khi được gửi đến hệ thống qua email lừa đảo, nó sẽ tự cài đặt trên thiết bị đầu cuối và mọi thiết bị mạng mà nó có thể truy cập.

- Giai đoạn tạo khóa mã hóa: Các phần mềm này liên lạc với máy chủ chỉ huy và kiểm soát được điều hành bởi bọn tội phạm mạng đằng sau cuộc tấn công để tạo ra các khóa cryptographic được sử dụng trên hệ thống cục bộ.

- Giai đoạn mã hóa: Nó mã hóa mọi dữ liệu có thể tìm thấy trên các máy cục bộ và mạng.

- Giai đoạn ngoại trừ: Với các dữ liệu đã mã hóa được, nó sẽ hiển thị các hướng dẫn về tống tiền và thanh toán tiền chuộc, đe dọa hủy dữ liệu nếu không được thanh toán.

- Giai đoạn mở khóa: Nạn nhân trả tiền chuộc với hi vọng các dữ liệu không bị ảnh hưởng. Tuy nhiên điều này thường ít xảy ra. Và trong một số trường hợp, Ransomware được cài đặt cùng với Trojan để để có quyền kiểm soát nhiều hơn trên thiết bị nạn nhân.

Các loại Ransomware

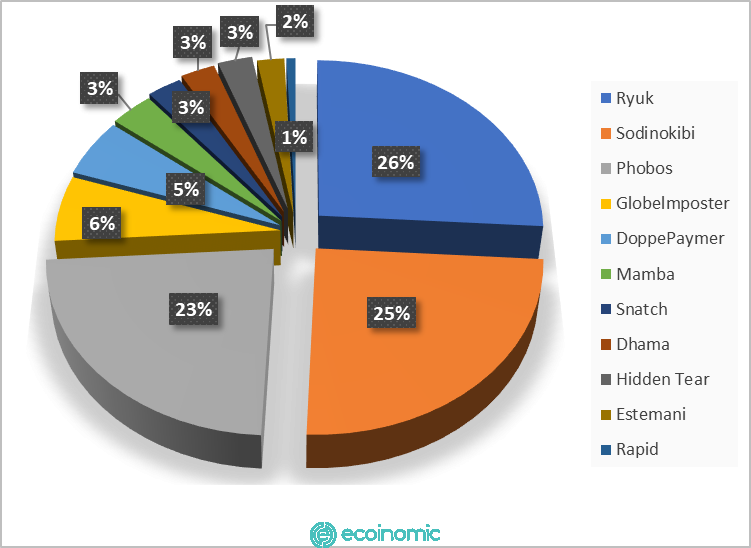

Có hai loại phần mềm tống tiền chính là Locker Ransomware (khóa máy tính và thiết bị) và Ransomware Crypto (ngăn chặn truy cập vào tệp hoặc dữ liệu, thường thông qua mã hóa). Biểu đồ dưới đây là các loại phần mềm tống tiền mới nhất và quy môn tấn công của chúng

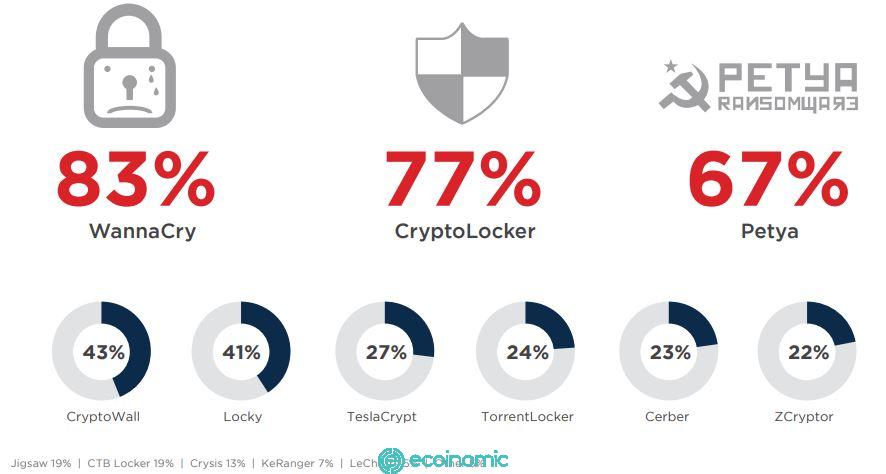

Ngoài ra, người dùng cũng cần đề phòng các phần mềm tống tiền chủng cũ như CryptoLocker 2013, CryptoWall 2014, CTB-Locker 2014, TorrentLocker 2014, Bitcryptor và CoinVault 2015, TeslaCrypt 2015…

Cách phòng chống Ransomware

Để bảo vệ dữ liệu trước sự tấn công của các phần mềm tống tiền, người dùng có thể áp dụng các biện pháp sau:

- Cài đặt phần mềm chống virus và đảm bảo rằng nó được cập nhật mới nhất

- Áp dụng các bản vá phần mềm để giữ cho các hệ thống được cập nhật

- Thay đổi mật khẩu mặc định thường xuyên trên tất cả các điểm truy cập

- Trang bị kiến thức về email, kỹ năng nhận ra các email đáng ngờ

- Tạo ra nhiều rào cản và hiểu những kết nối trên hệ thống mạng.

- Luôn có một bản sao lưu bằng các nguồn bên ngoài

- Tránh truy cập vào các trang web không được bảo mật

Xem thêm: Tổng Quan Về Binance? Hướng Dẫn Toàn Tập Đăng Ký Tài Khoản Binance Cho Người Mới

Làm gì nếu bị nhiễm Ransomware?

Việc bị phần mềm tống tiền tấn công là điều không một người dùng nào mong muốn, nhưng nếu biết cách xử lý, người dùng có thể hạn chế tối đa thiệt hại

Cô lập, tách các mạng và hệ thống

Bước đầu tiên để kiểm soát ổ dịch Ransomware là cách ly các hệ thống bị nhiễm khỏi phần còn lại của mạng. Tắt các hệ thống và rút cáp mạng ra, tắt WIFI. Các hệ thống bị nhiễm cần được cách ly hoàn toàn khỏi các máy tính và thiết bị lưu trữ khác trên mạng.

Xác định và xóa các Ransomware

Tiếp theo, tìm ra loại phần mềm độc hại đã lây nhiễm các máy tính. Nhóm Ứng phó sự cố, tổ chức công nghệ thông tin hoặc chuyên gia tư vấn bên ngoài là những địa chỉ người dùng có thể tìm đến. Họ có thể xác định chủng và bắt đầu lên kế hoạch cách tốt nhất để đối phó với sự lây lan.

Xóa máy bị nhiễm và khôi phục từ bản sao lưu

Để đảm bảo không sót lại mã độc nào bị ẩn trong hệ thống thì nên xóa toàn bộ dữ liệu và sau đó khôi phục mọi thứ từ bản sao lưu an toàn.

Phân tích và giám sát hệ thống

Học hỏi từ những thiếu sót là một trong những cách tốt để hiểu về bản chất của cuộc tấn công và ngăn chặn các cuộc tấn công tương tự xảy ra lần nữa.

Kết luận

Đối với các Nodes giao trong mạng lưới Blockchain, bảo mật dữ liệu là điều vô cùng quan trọng. Bởi vì đây là nơi lưu trữ và chi phối hoạt động của toàn hệ thống cùng với các nút giao khác. Việc bị Ransomware tấn công có thể gây ra hậu quả khó lường, thậm chí có thể thiệt hại nặng nề đến tài chính và khiến hệ thống sụp đổ.

Xem thêm: Đòn bẩy (leverage) trong giao dịch tiền điện tử là gì và làm thế nào để sử dụng nó?